Co 34 godziny z Ziemi startuje rakieta kosmiczna

19 lutego 2025, 09:28Space Foundation, niedochodowa organizacja, której celem jest propagowanie przemysłu kosmicznego, opublikowała raport, z którego dowiadujemy się, że w ubiegłym liczba startów w przestrzeń kosmiczną zwiększyła się aż o 16%, a masa ładunków, które trafiły lub miały trafić na orbitę, wzrosła o 40%. To już czwarty rok z rzędu, gdy liczba startów rośnie.

Wyjątkowy układ scalony

17 lipca 2006, 11:32HP poinformowało o wyprodukowaniu tak małego układu scalonego służącego do nawiązywania łączności bezprzewodowej, że zmieści on się do niemal każdego urządzenia. Obecnie nie istnieje równie mały chip, który charakteryzowałby się równie dużą pojemnością pamięci i byłby w stanie równie szybko odbierać i wysyłać dane.

Lekko nie będzie

15 marca 2008, 10:56Większość ciężarnych kobiet liczy na bezbolesny i jednocześnie wolny od leków przeciwbólowych poród. W specjalnym raporcie na ten temat, opublikowanym w czasopiśmie BMC Medicine, badacze stawiają jednak sprawę jasno: poród nie jest tak łatwy, jak wydaje się przyszłym matkom.

Uśpieni niszczyciele

29 grudnia 2008, 21:06W ludzkim organizmie znajduje się liczna pula komórek, które mogą, jeśli zostaną omyłkowo aktywowane, stać się przyczyną chorób autoimmunizacyjnych - udowadniają amerykańscy naukowcy.

Permanentna inwigilacja

23 września 2009, 15:35Unia Europejska przeznacza miliony euro na rozwój programu o nazwie Project Indect. W jego ramach w ciągu pięciu lat ma powstać oprogramowanie komputerowe, które będzie monitorowało Internet i podłączone doń komputery w poszukiwaniu zagrożeń, nienormalnych zachowań i aktów przemocy.

Google Instant - błyskawiczne wyszukiwanie

9 września 2010, 11:48Google pokazało nową usługę o nazwie Google Instant. Pozwala ona na wyszukiwanie w czasie rzeczywistym, co oznacza, że w miarę jak użytkownik wpisuje kolejne litery poszukiwanej frazy, Google na bieżąco pokazuje wyniki wyszukiwania.

Prawda lepsza od niezasłużonego chwalenia

20 października 2011, 08:38Zbyt wiele niezasłużonego samonagradzania wcale nie prowadzi do podwyższenia samooceny, lecz do depresji. Jaka by nie była, dla wszystkich lepsza okazuje się prawda (Emotion).

Giganci IT zaprzeczają, by władze masowo śledziły ich użytkowników

17 czerwca 2013, 12:43W odpowiedzi na skandal związany z podsłuchami NSA Apple, Facebook i Microsoft opublikowały informacje dotyczące liczby nakazów sądowych, w ramach których ujawniały informacje o użytkownikach. Firmy te, jak również np. Google, od początku zaprzeczały, by organa ścigania lub służby specjalne miały dostęp do ich serwerów.

Potężny ocean na Ganimedesie

16 marca 2015, 09:33Obserwacje przeprowadzone przez Teleskop Hubble'a, dostarczyły najsilniejszych dotychczas dowodów, że pod powierzchnią Ganimedesa, księżyca Jowisza, znajduje się olbrzymi słony ocean. Jest w nim więcej wody niż we wszystkich zbiornikach na powierzchni Ziemi.

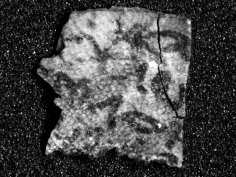

W USA pojawiły się kolejne fragmenty zwojów z Qumran

6 kwietnia 2017, 05:55W ciągu ostatnich dwóch dekad na terenie USA pojawiło się co najmniej 45 fragmentów zwojów znad Morza Martwego. Wśród nich jest 28 fragmentów, które dopiero zostaną opisane i opublikowane przez specjalistów. Jak dowiedzieli się dziennikarze, fragmenty te znajdują się w trzech instytucjach